Contente

- O que é o Ransomware?

- O que fazer com o Ransomware

- Ransomware novo e aprimorado de hoje

- Protegendo o seu computador

Fonte: 72soul / Dreamstime.com

Leve embora:

O ransomware é um tipo de malware particularmente desagradável. Uma vez entrincheirados no computador da vítima, existem poucas boas opções.

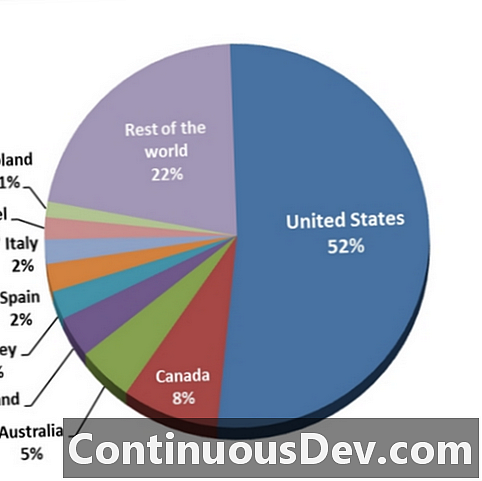

O ransomware, ou extorsão criptográfica, está ressurgindo fortemente. Em dezembro de 2013, a ESET Security determinou que o ransomware pertencente à nefasa família CryptoLocker se propagou para todos os cantos do mundo. E mais de 50% dos ataques estavam ocorrendo aqui nos Estados Unidos.

Fonte: ESET Security

Embora o CryptoLocker seja um malware altamente bem-sucedido, ele parece estar sendo usurpado por um ransomware ainda mais insidioso chamado PowerLocker.

O que é o Ransomware?

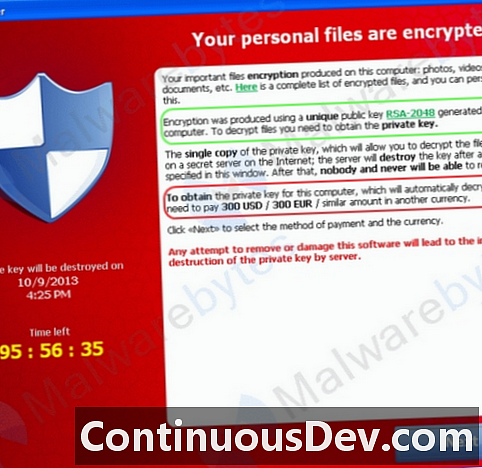

Para aqueles que não estão familiarizados com o ransomware, agora é a hora de aprender sobre isso. De fato, é muito melhor ler sobre isso agora do que ser apresentado a ele através de uma janela de aparência sinistra, como a abaixo.Fonte: Malwarebytes.org

O slide está anunciando que o ransomware, neste caso o CryptoLocker, assumiu o controle do computador da vítima. O Malwarebytes.org determinou que o CryptoLocker procura por arquivos com as seguintes extensões:

3fr, accdb, ai, arw, baía, cdr, cer, cr2, crt, crw, dbf, dcr, der, dng, doc, docm, docx, dwg, dxf, dxg, eps, erf, indd, jpe, jpg, kdc, mdb, mdf, mef, mrw, nef, nrw, odb, odm, odp, ods, odt, orf, p12, p7b, p7c, pdd, pef, pem, pfx, ppt, pptm, pptx, psd, pst, ptx, r3d, raf, bruto, rtf, rw2, rwl, srf, srw, wb2, wpd, wps, xlk, xls, xlsb, xlsm, xlsx

Algumas das extensões mais conhecidas, encontradas em negrito, estão relacionadas aos documentos do Microsoft Office. Se a vítima tivesse documentos com qualquer uma das extensões acima nos computadores agora infectados, os arquivos se tornariam completamente inacessíveis. Em outras palavras, eles receberão resgate.

Na captura de tela acima, a seção circulada em verde menciona que a criptografia de chave pública-privada foi usada para criptografar os arquivos. E, a menos que você trabalhe para a NSA, esse tipo de criptografia provavelmente é inquebrável. A seção circulada em vermelho anuncia o valor do resgate, nesse caso US $ 300.

O que fazer com o Ransomware

Uma vez infectado com ransomware, as opções são simples. As vítimas pagam ou não. Nenhuma das opções é uma boa escolha. Não pagar significa que os arquivos são perdidos. Em seguida, o usuário precisa decidir se deve esfregar o computador com um produto antimalware ou reconstruí-lo completamente.

Mas pagar o resgate também cheira mal, porque isso força as vítimas a confiar no extorsionista. Antes de morder a bala e pagar o resgate, considere o seguinte: Uma vez que o extorsionista tem o dinheiro, por que as informações de descriptografia? E, se tudo der certo e seus arquivos forem liberados, você ainda precisará passar pelo mesmo processo de decidir se deve esfregar o computador com um produto antimalware ou reconstruí-lo.

Ransomware novo e aprimorado de hoje

Mencionei brevemente o PowerLocker como o novo e aprimorado ransomware. E tem o potencial de causar mais danos do que qualquer variante anterior do ransomware. Dan Goodin, da Ars Technica, forneceu esta explicação sobre o que o PowerLocker é capaz de fazer.Em seu post, Goodin afirma que o underground digital decidiu comercializar, oferecendo o PowerLocker como um kit de malware DIY por US $ 100, o que significa que mais pessoas más - especialmente aquelas que não são proficientes em falar de malware - poderão infligir prejuízos financeiros. dor nos viajantes desavisados da Internet.

"O PowerLocker criptografa arquivos usando chaves baseadas no algoritmo Blowfish. Cada chave é criptografada em um arquivo que só pode ser desbloqueado por uma chave RSA privada de 2048 bits", escreve Goodin.

Eu gosto de obter informações de segunda fonte sobre malware que acabou de ser descoberto e ainda não está circulando na natureza. Entrei em contato com Marcin Kleczynski, CEO e fundador do Malwarebytes.org, pedindo sua opinião sobre o PowerLocker.

Kleczynski, junto com seus colegas Jerome Segura e Christopher Boyd, mencionou que o PowerLocker é tão novo que muito do que está sendo publicado é especulação. Tendo isso em mente, o PowerLocker potencialmente aprimora o CryptoLocker ao ser capaz de:

- Desative certos programas principais do Windows, como gerenciador de tarefas, regedit e terminal de linha de comando

- Iniciar no modo regular e seguro

- Evite a detecção de VM e depuradores populares

"Dado o sucesso do CryptoLocker, não é surpreendente ver os copycats apresentando melhores recursos", disse Kleczynski. "As boas notícias: como essa ameaça foi detectada cedo, deveria permitir que as agências policiais as identificassem antes de sair e começar a infectar PCs".

Protegendo o seu computador

Então, como você pode se proteger do resgate? Kleczynski fornece alguns conselhos simples."Tenha cuidado ao abrir anexos. Em particular: Amazon, DHL e outras faturas semelhantes que vêm como um arquivo zip. Na maioria das vezes, elas são falsas e contêm malware", disse Kleczynski.

Além disso, não existe uma fórmula mágica para evitar o ransomware. É apenas um malware que procura computadores vulneráveis para explorar. Os programas anti-malware podem ser de alguma ajuda, mas geralmente são ativados após a criptografia dos dados. A melhor solução é manter o sistema operacional e o aplicativo do computador atualizados, eliminando os pontos fracos que os bandidos poderiam explorar.