Contente

Leve embora:

O MDM e o MAM visam ajudar os administradores a gerenciar a proliferação de dispositivos pessoais no local de trabalho. A chave é encontrar o ajuste certo.

A mobilidade corporativa está passando por uma revolução. Traga seu próprio dispositivo (BYOD) está crescendo rapidamente e fazendo incursões significativas no mundo corporativo dinâmico de hoje. Seja traga sua própria tecnologia (BYOT) Traga seu próprio telefone (BYOP) ou até traga seu próprio PC (BYOPC), as empresas agora estão permitindo que os funcionários usem seus dispositivos pessoais nos escritórios para acessar informações e aplicativos confidenciais da empresa. (Obtenha mais informações sobre esse movimento no BYOT: o que isso significa para a TI.)

Mas não são todas as rosas. A crescente proliferação de dispositivos pessoais no local de trabalho é um albatroz para os administradores de TI. E, à medida que as empresas enfrentam desafios complexos de gerenciamento de mobilidade decorrentes do crescente número de modelos de smartphones, plataformas conflitantes e versões de sistemas operacionais, o gerenciamento de dispositivos móveis (MDM) e o gerenciamento de aplicativos móveis (MAM) estão surgindo e evoluindo para permitir o uso seguro de smartphones e tablets na empresa. Aqui, dê uma olhada no MDM, MAM e como as empresas podem usá-los para resolver suas preocupações de segurança de TI - e as necessidades dos usuários.

Gerenciamento de dispositivos móveis (MDM): controle completo ... mas invasivo

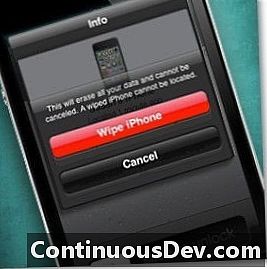

O MDM assume o controle completo dos dispositivos dos usuários. Adota uma abordagem de dispositivo completo destinada a proteger smartphones e tablets. O usuário deve fornecer uma senha para obter acesso seguro ao dispositivo e dados confidenciais. Você pode limpar remotamente um dispositivo perdido ou roubado, além de rastrear o inventário e executar relatórios e monitoramento em tempo real. O MDM tenta eliminar o tempo de inatividade e reduzir os custos e os riscos comerciais, protegendo os dados e as definições de configuração de todos os dispositivos móveis na rede.

No entanto, o MDM não se dá muito bem com os funcionários, devido à sua natureza intrusiva.

O MAM não está preocupado com o dispositivo, mas com o software que é executado no dispositivo. Os administradores de TI podem autorizar funcionários com nomes de usuário e senhas dedicados, além de limitar downloads de aplicativos e seu uso em dispositivos de funcionários.

O MDM fornece acesso limitado ou restrito à rede aos dispositivos registrados, empregando práticas recomendadas e controle de privacidade. Também minimiza o tempo de inatividade. O MDM visa fornecer funcionalidade robusta, além de segurança ideal para redes móveis.

O MAM evita os aborrecimentos das atualizações enquanto verifica as atualizações da versão do aplicativo. O MAM é modificado no modo de função comercial e controla as versões do aplicativo. O MDM adota uma abordagem diferente; configura dispositivos móveis com relação ao local e fornece acesso aos dados da nuvem se um dispositivo estiver autorizado.

MAM ou MDM?

Enquanto o MDM se concentra mais no dispositivo, o MAM se preocupa mais com os aplicativos em execução no dispositivo. O MDM realiza tarefas cruciais de segurança, mas tem um alto custo e falha na proteção contra todos os vazamentos de dados possíveis. O MAM permite que os administradores controlem todo o ciclo de vida do gerenciamento de aplicativos e pode ser mais econômico, embora seus recursos sejam mais limitados. A avaliação e a compreensão das vantagens e brechas de ambas as opções podem ajudar a definir as expectativas certas e ajudar as organizações a escolher a configuração de segurança certa para atender às suas necessidades.