Contente

- Definição - O que significa CSRF (Cross-Request Request Forgery)?

- Uma introdução ao Microsoft Azure e Microsoft Cloud | Neste guia, você aprenderá sobre o que é a computação em nuvem e como o Microsoft Azure pode ajudá-lo a migrar e administrar seus negócios a partir da nuvem.

- Techopedia explica falsificação de solicitação entre sites (CSRF)

Definição - O que significa CSRF (Cross-Request Request Forgery)?

A falsificação de solicitação entre sites (CSRF) é um tipo de exploração de site realizada pela emissão de comandos não autorizados de um usuário confiável do site. O CSRF explora a confiança de um site para um navegador de usuários específico, em oposição à criação de scripts entre sites, que explora a confiança do usuário em um site.

Esse termo também é conhecido como sessão montada ou ataque com um clique.

Uma introdução ao Microsoft Azure e Microsoft Cloud | Neste guia, você aprenderá sobre o que é a computação em nuvem e como o Microsoft Azure pode ajudá-lo a migrar e administrar seus negócios a partir da nuvem.

Techopedia explica falsificação de solicitação entre sites (CSRF)

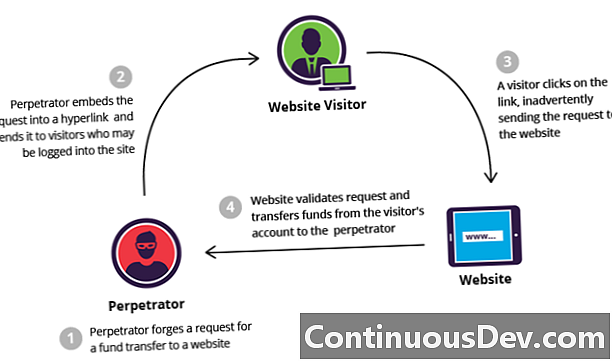

Um CSRF geralmente usa o comando "GET" dos navegadores como ponto de exploração. Os falsificadores de CSR usam tags HTML como "IMG" para injetar comandos em um site específico. Um usuário específico desse site é então usado como host e cúmplice involuntário. Muitas vezes, o site não sabe que está sendo atacado, pois um usuário legítimo está usando os comandos. O invasor pode emitir uma solicitação para transferir fundos para outra conta, retirar mais fundos ou, no caso do PayPal e sites similares, dinheiro para outra conta.

É difícil executar um ataque de CSRF porque várias coisas precisam acontecer para que ele seja bem-sucedido:

- O invasor deve segmentar um site que não verifique o cabeçalho do referenciador (que é comum) ou um usuário / vítima com um navegador ou bug de plug-in que permita falsificação de referenciador (o que é raro).

- O invasor deve localizar um envio de formulário no site de destino, que deve ser capaz de alterar as credenciais de login das vítimas ou fazer transferências de dinheiro.

- O invasor deve determinar os valores corretos para todas as entradas de formulários ou URLs. Se algum deles precisar de valores ou IDs secretos que o invasor não pode adivinhar com precisão, o ataque falhará.

- O invasor deve atrair o usuário / vítima para uma página da Web com código malicioso enquanto a vítima está conectada ao site de destino.

Por exemplo, suponha que a Pessoa A esteja navegando em sua conta bancária enquanto estiver em uma sala de bate-papo. Há um invasor (Pessoa B) na sala de bate-papo que descobre que a Pessoa A também está logada no bank.com. A pessoa B atrai a pessoa A para clicar em um link para obter uma imagem engraçada. A tag "IMG" contém valores para as entradas do formulário do bank.com, que efetivamente transferem uma certa quantia da conta da Pessoa A para a conta da Pessoa B. Se o bank.com não tiver autenticação secundária para a Pessoa A antes da transferência dos fundos, o ataque será bem-sucedido.